Autor: Arran Cudbard-Bell Arr2036, GFDL, https://commons.wikimedia.org/w/index.php?curid=10209630

Tento prechod môže zahŕňať využívanie mobilných zariadení na monitorovanie prevádzky z akéhokoľvek miesta v závode alebo prepojenie technikov údržby so vzdialenými expertmi s cieľom rýchlejšieho vyriešenia odstávok. Môžete tiež začať používať bezdrôtové kamery využívajúce internetový protokol (IP) na monitorovanie ťažko dostupných oblastí v prevádzke. V rámci transformácie môžete realizovať prepojenie s bezdrôtovo pripojenými zariadeniami v neustále sa rozrastajúcom priemyselnom internete vecí (IIoT) s cieľom zhromažďovať z výrobných procesov kvalitatívne, bezpečnostné a ďalšie údaje. Môžete zájsť ešte ďalej, pretože bezdrôtová technológia znižuje množstvo potrebného hardvéru a kabeláže, čo vedie k zníženiu inštalačných nákladov a požiadaviek na údržbu.

Meniace sa požiadavky

Bezdrôtová technológia nie je vo výrobnom a priemyselnom prostredí novinkou. Používa sa už roky napríklad pri prenose údajov medzi dvoma miestami a na dispečerské riadenie a zber dát (SCADA). Vzhľadom na to, že sa bezdrôtová technológia čím ďalej, tým častejšie používa v kritických aplikáciách a na riadenie v reálnom čase, menia sa aj požiadavky kladené na túto technológiu. Konkrétne čoraz viac výrobcov buduje prepojené podniky (Connected Enterprises) a svoje priemyselné a podnikové systémy prepája do ethernetovej sieťovej architektúry. Títo výrobcovia potom potrebujú spoľahlivú bezdrôtovú komunikáciu s nízkou úrovňou latencie a šumu, aby dosiahli neprerušovanú kontrolu a prístup k údajom. Okrem toho musia mať istotu, že ich bezdrôtová komunikácia bude bezpečná.

Vzhľadom na unikátne riziká, ktorým bezdrôtová komunikácia čelí, ako je napríklad možnosť zachytenia a monitorovania dát, bezdrôtový spoofing a útoky typu DOS (denial-of-service), je zabezpečenie úplnou nevyhnutnosťou. Do zabezpečenia patrí používanie metód na overenie zariadenia a šifrovanie v súlade s IEEE 802.11, čo je čoraz rozšírenejšia norma určená na nasadenie spoľahlivej a bezpečnej bezdrôtovej siete v rámci systémov priemyselnej automatizácie a riadenia (IACS).

Pri implementácii priemyselnej bezdrôtovej siete vezmite do úvahy konštrukčné a bezpečnostné pokyny z príručky Deploying 802.11 Wireless LAN Technology within a Converged Plantwide Ethernet Architecture, ktorú vypracovala spoločnosť Rockwell Automation a jej strategický aliančný partner Cisco®.

Autonómna vs. unifikovaná

V prvom rade je dôležité zamyslieť sa nad dvoma odlišnými typmi architektúr bezdrôtovej miestnej siete (WLAN), ktoré sa používajú v prostredí IACS, pretože bezpečnostné vlastnosti oboch typov sú odlišné. Autonómny typ architektúry využíva samostatné bezdrôtové prístupové body na implementáciu všetkých funkcií WLAN. Konfigurácia a riadenie prebieha na všetkých autonómnych prístupových bodoch zvlášť. Autonómna architektúra sa obvykle používa iba pri nasadení v malej škále alebo pri samostatnej bezdrôtovej aplikácii. Prvotné náklady na hardvér sú nižšie, konštrukcia a nasadenie sú jednoduchšie a kontrola nad kvalitou služieb je granulárna, vďaka čomu možno prevádzku aplikácie IACS v sieti uprednostniť.

Unifikovaná architektúra sa používa pri veľkom nasadení naprieč podnikom s veľkým množstvom klientov a aplikácií. Prináša základné služby vrátane prevencie proti vniknutiu a bezdrôtového prístupu pre hostí a poskytuje základ na vybudovanie mobility v celom podniku. Riešenie s unifikovanou architektúrou rozdeľuje funkcie medzi odľahčené prístupové body (LWAP) a bezdrôtové kontroléry LAN (WLC). Táto architektúra umožňuje „bezdotykové“ nasadenie a nahradenie prístupových bodov, jednoduchšiu aktualizáciu konfigurácií a firmvéru a tiež centralizovanú kontrolu a viditeľnosť.

Zabezpečenie autonómnej architektúry

Štandard zabezpečenia Wi-Fi Protected Accesss 2 (WPA2) so šifrovaním na úrovni Advanced Encryption Standard (AES) je jediný bezpečnostný mechanizmus odporúčaný pre priemyselné aplikácie WLAN. WPA2 prináša najpokročilejšie zabezpečenie, aké je dnes pre siete WLAN v priemyselnom prostredí k dispozícii, pričom šifrovanie AES sa implementuje na úrovni hardvéru a neovplyvňuje výkon aplikácie.

V autonómnej architektúre môže WPA2 podporovať overenie vopred zdieľaného kľúča a protokolu 802.1X/Extensible Authentication Protocol (EAP). Rozhodnutie ohľadom vhodnejšej overovacej metódy pre vašu autonómnu siete WLAN musíte prijať na základe svojich zásad na zaistenie bezpečnosti, podpory infraštruktúry, jednoduchosti nasadenia a ďalších faktorov. V rámci jednej autonómnej architektúry sa tiež môžete rozhodnúť pre použitie niekoľkých overovacích metód, ktoré budú podporovať rôzny typy klientov.

Overenie vopred zdieľaného kľúča vyžaduje spoločné heslo, ktoré bude zdieľané naprieč zariadeniami v celej architektúre. Pamätajte, že táto metóda nesmie obmedzovať prístup ku konkrétnym klientom. Každý, kto bude disponovať heslom, sa môže v sieti WLAN autentizovať. Toto overenie je tak vhodné pre malé siete WLAN, v ktorých sú všetci klienti dôkladne kontrolovaní. Jedným z príkladov môže byť aplikácia obsahujúca pevný počet bezdrôtových zariadení využívajúcich mosty pracovnej skupiny (WGB).

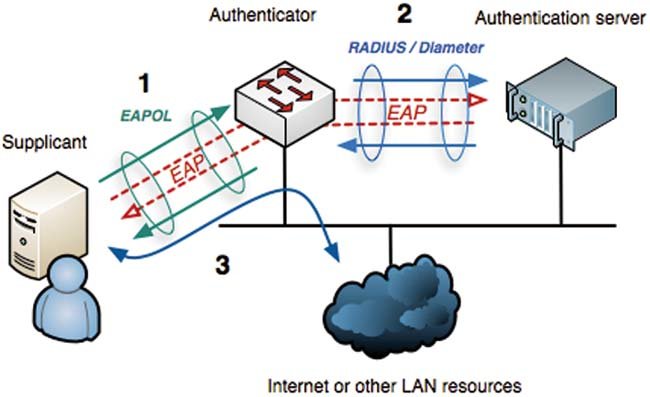

Overenie 802.1X/EAP využíva na zabezpečenie prístupu do siete WLAN rámec EAP. Táto metóda overenia využíva štandard 802.1X IEEE na riadenie prístupu na základe portov a prináša silné zabezpečenie vďaka kontrole prístupu pomocou používateľských prihlasovacích údajov. Túto metódu možno použiť na miestach, kde overenie vopred zdieľaných kódov nemôže uspokojiť bezpečnostné požiadavky.

Konfiguračné odporučenie pre tento prístup zahŕňa použitie protokolu EAP-FAST na overenie WGB v autonómnej sieti WLAN. Tento špecializovaný prístupový bod by mal byť nakonfigurovaný ako server RADIUS (používateľsky vytáčaná služba na vzdialenú autentizáciu) na uloženie prístupových údajov WGB, ale nemal by prijímať žiadnych bezdrôtových klientov.

Overenie adresy MAC je treťou metódou overenia, ktorá však nie je bezpečná pri samostatnom použití, pretože adresy MAC možno odhaliť a zneužiť. Skôr ako používanie iba tohto bezpečnostného prístupu samostatne, využite ho ako doplnok overovania pomocou vopred zdieľaného kľúča alebo 802.1X/EAP s tým, že pôjde o ďalšiu ochranu pred náhodnými pripojeniami v kritických riadiacich aplikáciách.

Zabezpečenie unifikovanej architektúry

Unifikovaná architektúra WLAN vyžaduje certifikáty a ďalšie protokoly EAP na overenie nad rámec autentizácie 802.1X/EAP. Overenie vopred zdieľaným kľúčom nebude v unifikovanej architektúre fungovať, pretože nedokáže zaistiť zabezpečenie pre rýchly roaming, ktoré unifikovaná architektúra vyžaduje. Unifikované architektúry by mali na zabezpečenie celopodnikovej siete WLAN používať overenie typu EAP-Transport Layer Security (TLS). Táto metóda vyžaduje umiestnenie servera RADIUS v priemyselnej zóne 3. úrovne, pričom musia byť na riadiacej jednotke podporované miestne certifikáty EAP. Neroamingové aplikácie síce overenie EAPS-TLS vyžadovať nemusia, ale keď ich použijete v aplikáciách s rýchlym roamingom aj bez neho, zjednoduší sa tým nasadenie a znížia sa zmätky vzniknuté pre rôzne metódy zabezpečenia rôznych zariadení.

Ďalšie faktory na zváženie

Hardvér, ktorý vyberiete pre svoju architektúru WLAN, by mal podporovať váš cieľ dosiahnuť zabezpečenú a spoľahlivú bezdrôtovú komunikáciu. Sem patrí bezdrôtový prístupový bod (WAP) a hardvér WGB, napríklad bezdrôtový prístupový bod Allen-Bradley® Stratix 5100™ (WAP), ktorý spĺňa široko uplatňované normy IEEE 802.11 a/b/g/n a zaisťuje dostupnosť spektra 2,4 GHz a 5 GHz pre veľkú škálu prevádzkových potrieb. Novšie hardvérové riešenia, ktoré môžu fungovať ako prístupový bod v autonómnej architektúre alebo ako WGB v autonómnej aj unifikovanej architektúre, umožňujú vybudovať zabezpečenú a spoľahlivú bezdrôtovú sieť len s jedným zariadením. V úlohe prístupového bodu môžu tieto zariadenia fungovať ako router na bezpečné zapojenie bezdrôtových klientov do káblovej siete. V úlohe WGB môžu bezpečne prepojiť až 19 klientov s káblovými IP adresami do bezdrôtovej siete.

V unifikovanej architektúre sa presvedčte aj o tom, že váš WLC ponúka a na bezdrôtových prístupových bodoch (CAPWAP) zabezpečuje úplnú kontrolu nad šifrovaním medzi prístupovým bodom a kontrolérom. Mal by tiež podporovať odhaľovanie škodlivých prístupových bodov a útokov denial-of-service. Sieťová segmentácia potom dokáže rozdeliť riadiace a podnikové siete. Vďaka tomu môžete v každej sieti zvlášť používať odlišné bezpečnostné postupy a zaistiť, že pracovníci vo výrobných oblastiach získajú prístup iba k údajom súvisiacim s výrobou, pričom údaje z podnikových aplikácií zostanú izolované.

Či už nasadzujete malú bezdrôtovú sieť s jedným prístupovým bodom, alebo väčšiu celopodnikovú sieť, zaistí vám dodržiavanie týchto normovaných bezpečnostných osvedčených postupov možnosť používať bezdrôtové technológie a IIoT pri súčasnom zabezpečení prevádzky a duševného vlastníctva pred bezdrôtovými útokmi.