Zariadenia („veci“) v OT/IoT

Na úvod tejto témy si predstavme základné zariadenia v OT/IoT, zoradené podľa zložitosti od najjednoduchších po najzložitejšie:

- IED (Intelligent Electronic Devices), inteligentné elektronické zariadenie – senzor (teplota, tlak, množstvo…) – tieto zariadenia posielajú množstvo údajov.

- RTU, PLC (Remote Terminal Unit, Programmable Logic Controller) – monitorujú určené parametre a posielajú ich na centrálnu stanicu, automatizujú niektoré riadiace funkcie.

- HMI (Human Management Interface), riadiaci panel operátora – monitoring a riadenie PLC, RTU a IED.

- SW (Supervisory Workstation) – zbiera informácie z priemyselných zariadení a prezentuje ich pre riadiace procesy (na rozdiel od HMI väčšinou iba na čítanie).

- DH (Data Historian) – softvér, ktorý zbiera informácie do špecializovaných databáz.

- OA (Other Assest) – iné zariadenia (napr. tlačiarne).

Aké sú rozdiely?

Aby sme lepšie pochopili problematiku bezpečnosti v sieťach OT, treba si uvedomiť predovšetkým rozdiely medzi sieťami IT a OT:

Pri klasickej IT (Information Technology) sú priority komunikácie medzi zariadeniami: zabezpečenie, integrita, dostupnosť. Prístup do siete je chránený silnou autentifikáciou.

- Pri porušení pravidiel sa zariadeniu/interfejsu/používateľovi zakáže komunikácia.

- Aktualizácie prebiehajú aj počas prevádzky, len čo sa zistila a opravila určitá zraniteľnosť. Aktualizácia sa môže vykonávať aj počas prevádzky, alebo sa naplánuje výpadok, ale čo najskôr.

- Komunikácia je dynamická, väčšinou krátka s viacerými spojeniami.

- Dáta môžu odchádzať na veľmi veľké vzdialenosti.

- Pre IT svet je veľké množstvo aplikácií.

- Oneskorenie nemusí byť kritické, stačí použitie NTP (Network Time Protocol) na synchronizáciu času na jednotlivých zariadeniach.

- Zariadenia majú svoje adresy (IP, MAC).

Pri OT (Operations Technology) prevádzke je to iné. Prioritou je dostupnosť, funkčnosť 24/7, až následne prichádza integrita a zabezpečenie.

- Ak je aj zariadenie infikované a nemá to zásadný vplyv na funkčnosť, nevypína sa.

- Aktualizácie sa vykonávajú počas plánovanej odstávky, ktorá môže nastať veľmi výnimočne, stačí aj jedenkrát ročne.

- Komunikácia je dlhá, rádovo aj dni, s málo spojeniami, väčšinou lokálna.

- Pre OT svet je pomerne málo aplikácií.

- Oneskorenie je kritické, používa sa PTP (Precision Timing Protocol – 100 ns).

- „Veci“ nemusia mať IP adresy, nastavovať vieme pomocou DIP switchov, potenciometrov a iných elektronických súčiastok.

- „Veci“ sú stavané na prácu pri iných, z pohľadu IT extrémnych teplotách, kde teplotný rozsah záleží na konkrétnom mieste nasadenia, môže byť –80 aj +500 °C.

Bezpečnosť všeobecne pre OT

Bezpečnosť týchto zariadení je riešená podľa štandardov (napr. ISA-99, IEC62443).

Z pohľadu bezpečnosti začíname na HMI (OS – Windows, Linux/Unix…). Čím je zariadenie zložitejšie, tým je zraniteľnejšie. Zaujímavá je štatistika zraniteľnosti podľa zariadení: PLC – 2 %, HMI – 40 %, SW – 40 %, DH – 8 %, OA – 10 %. Už z tohto rozdelenia je zrejmé, že je dôležité zabezpečiť hlavne zariadenia, s ktorými priamo pracujú ľudia (PC s OS...). Z hľadiska bezpečnosti je dôležité aplikovať bezpečnostnú záplatu čo najskôr po vydaní (v OT nie celkom možné pre plánované odstávky a možné zmeny len v rámci týchto odstávok).

Zabezpečenie vo všeobecnosti prebieha v troch fázach:

- zabezpečenie prístupu – na zariadenie a zistenie jeho stavu,

- riadenie a kontrola ľudí a služieb – zadelenie kompetencií,

- proces plánovania – realizácia aktivít a návrhy na zlepšenie.

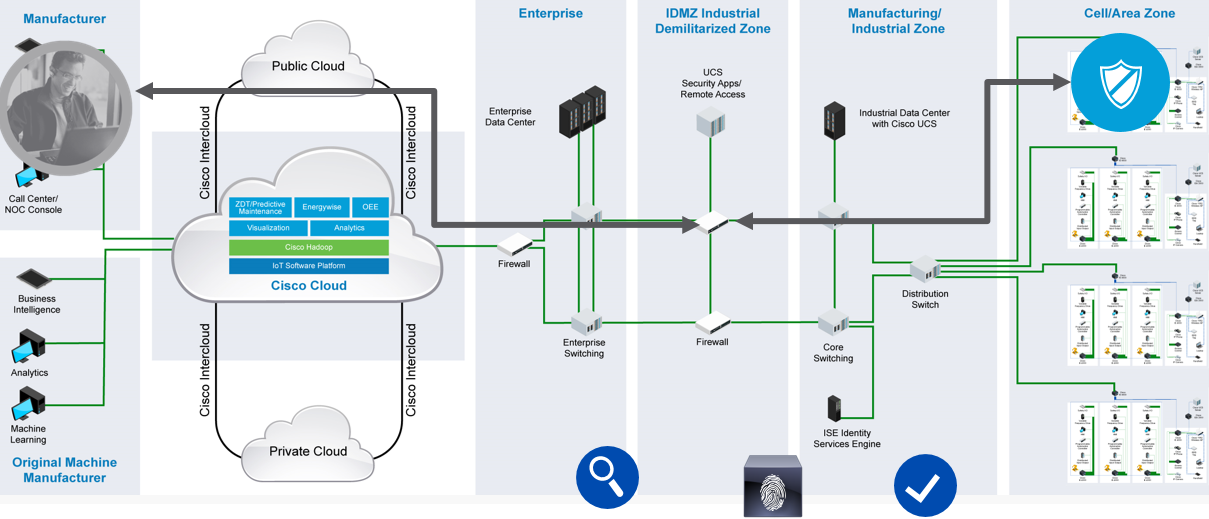

Dôležitým bodom je, ako zabezpečiť vzdialený prístup k zariadeniam, ako dôveryhodný je výrobca a samotné zariadenie, ako dôveryhodný je servisný technik, či je potreba zabezpečiť QoS (napr. kvôli určitému oneskoreniu), ako koordinovať prístup z IT do OT (prístup sa odporúča z IT na napr. VPN koncentrátor, z neho na ďalšie zariadenie a až potom na samotné OT zariadenie) a ako možno potvrdiť (zaznamenať), čo bolo naozaj nastavené na OT zariadení. Prepojenie treba riešiť pomocou priemyselných prepínačov, smerovačov, prístupových bodov a firewallov.

Sieť treba rozdeliť na zóny, pričom komunikácia je väčšinou lokálna.

Riadenie komunikácie medzi zónami prebieha pomocou ACL, VLAN, VPN, prípadne je komunikácia realizovaná pomocou firewallu. Odporúčané pravidlá sú pre firewall na kontrolu SCADA (Supervisory Control and Data Acquisition) a bezpečnosti priemyselného riadiaceho systému. V OT sa NAT používa vo veľkej miere. Kvôli zjednodušeniu majú „veci“ (alebo rovnaké bloky, skupiny „vecí“) rovnaké adresy a pri požiadavke na komunikáciu medzi nimi treba robiť preklad.

Pri zavádzaní bezpečnosti treba klásť dôraz na čo najmenšie ovplyvnenie siete/prevádzky a zároveň treba mať na pamäti, že navrátenie do pôvodného stavu je možné až počas ďalšej plánovanej odstávky, napr. za rok. Dôležité je všetko správne naplánovať, vychádzať z odsúhlaseného dizajnu, použiť zariadenia určené do prevádzky. Ďalej je nevyhnutné zabezpečiť koncové zariadenia, ktoré nesúvisia s konkrétnym protokolom, ale všeobecne s bezpečnosťou, a treba použiť šifrovanie pre komunikáciu medzi zariadeniami tam, kde je to možné. To, či je to vôbec možné, záleží na konkrétnej situácii a protokole. Samozrejmosťou je kontrola a inšpekcia samotného protokolu.

V OT poznáme rôzne protokoly, ktoré medzi sebou nekomunikujú. Každý veľký a významný výrobca môže mať svoj a aj podpora na použitie týchto protokolov sa líši v rôznych krajinách a kontinentoch. Príklady protokolov sú: Modbus, Profinet, Profibus, CIP, DNP, ICCP, ďalšie majú aj svoje variácie a niektoré v novších verziách aj podporu IP. V starších verziách nie je autentifikácia, komunikácia prebieha pomocou broadcastov. Existujú IT zariadenia pre OT (viac chránené pre priemyselné prostredie) a špecializované zariadenia pre OT, ktoré nemajú len porty bežné pre IT svet, napr. RJ-45, ale aj možnosť pripojenia len napríklad drôtov pri zmene napätia, ktorým sa riadi určité zariadenie.

Pri samotnej inšpekcii treba predovšetkým identifikovať protokol, s ktorým zariadenie komunikuje, a zistiť, v akom stave je dané zariadenie. Následne možno povoliť/zakázať príkazy, ktoré sa môžu použiť, prípadne určiť, aké kroky/príkazy treba použiť predtým, ako sa vykoná určitý príkaz. Na identifikáciu sa môže použiť napríklad IPS a jeho špecifické signatúry pre rôzne protokoly. Výhodou je, ak sú IPS alebo skôr jeho signatúry podporované:

- samotným výrobcom zariadenia/protokolu – poskytne znalosť technológie a jeho špecifikácie,

- komunitou Open Source – môžu rýchlejšie reagovať na zmenenú situáciu, novú nájdenú chybu a dopĺňať príslušné signatúry,

- možnosťou napísať si vlastnú signatúru – v prípade špecifických podmienok vo firme, špeciálny, inde nepopísaný typ komunikácie atď.

Keďže táto oblasť bezpečnosti je relatívne nová, výrobcovia pracujú a stále zdokonaľujú svoje zariadenia a metódy na odhaľovanie bezpečnostných rizík a ako im predchádzať.

Martin Richter

Diana Karaffova

sk-sales@alef.com