Plán kybernetickej bezpečnosti

Pri implementácii kybernetickej bezpečnosti v akomkoľvek súčasnom automatizačnom projekte treba dodržiavať holistický prístup kombinujúci viacero riešení, ktoré sa navzájom podporujú. Plán kybernetickej bezpečnosti zahŕňa nasledujúce kroky a postupy:

- segmentácia siete,

- správa zariadení,

- ochrana siete,

- zabezpečená správa vzdialeného prístupu,

- školenia.

1. Segmentácia siete

Hoci teoreticky použitie káblovej a bezdrôtovej siete LAN umožňuje implementáciu transparentnej siete s veľkým počtom zariadení, odporúča sa segmentovať ju v izolovaných a nezávislých oblastiach, a to zvyčajne pomocou bezpečnostných zariadení – firewallov pracujúcich na 3. vrstve (sieťovej vrstve) z nasledujúcich dôvodov:

- Dostupnosť: Fyzická porucha zariadenia, konfigurácie alebo prenosová špička v sieti je obmedzená na lokálnu oblasť, čím sa zabráni väčšiemu incidentu v rámci závodu.

- Bezpečnosť: Všetko založené na koncepcii hĺbkovej ochrany (venovali sme sa jej v predchádzajúcom článku). Všetky oblasti sú chránené firewallmi, ktoré bránia narušeniu bezpečnosti celej sieti závodu.

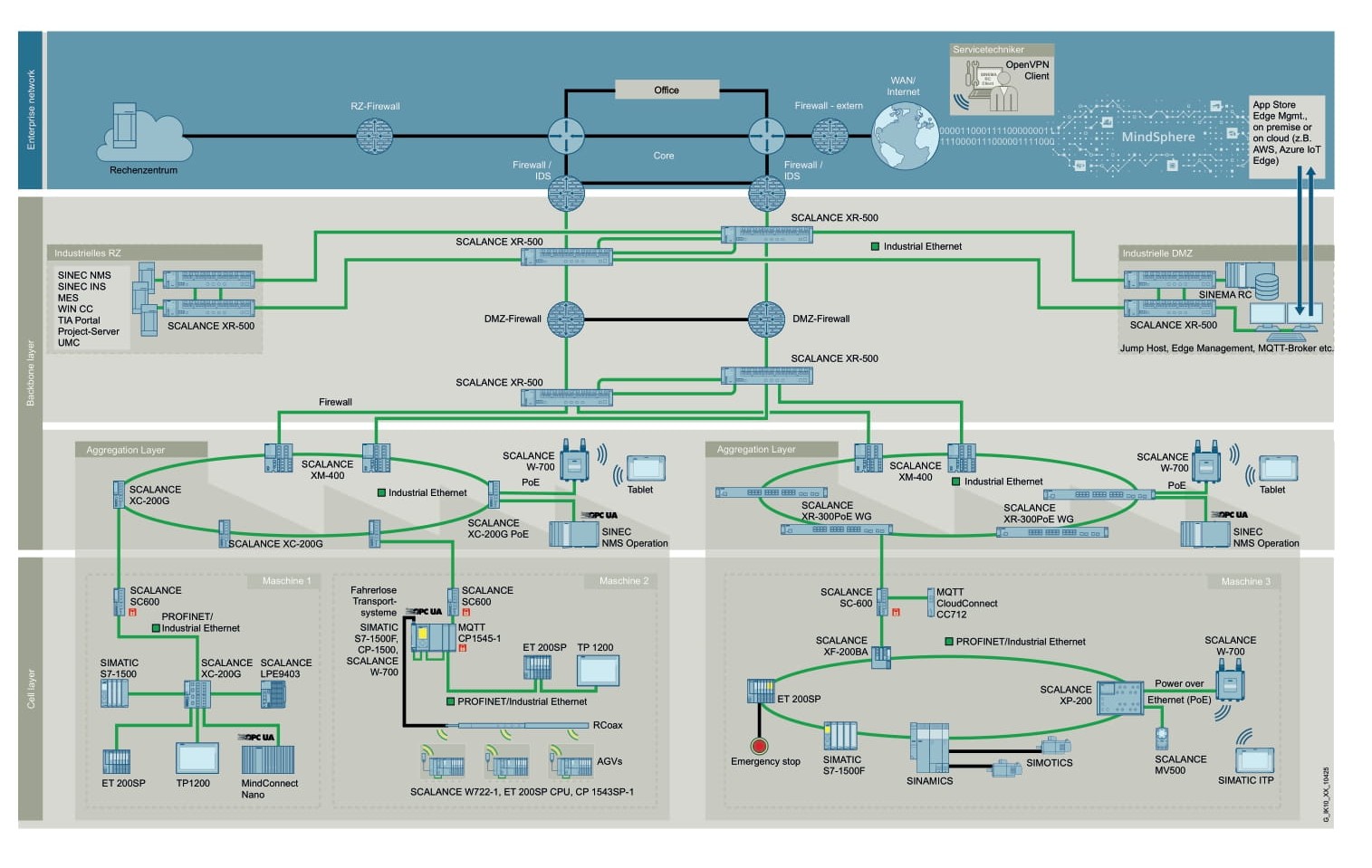

Na dosiahnutie týchto požiadaviek sa odporúča architektúra zvýraznená na obr. 1, ktorá pozostáva z viacerých vrstiev: bunkovej, agregačnej a chrbticovej vrstvy, priemyselného dátového centra a priemyselnej delimitarizovanej zóny (DMZ).

Bunková vrstva

Bunková vrstva je rozčlenená na veľa individuálnych buniek. Zvyčajne všetky zariadenia v bunke patria do rovnakého stroja alebo funkčnej skupiny. Firewall chrániaci bunku slúži ako bezpečná brána do vyšších vrstiev siete, a to na komunikáciu s aplikáciami v priemyselnom dátovom centre a v priemyselnej DMZ aj na vzdialený prístup cez pripojenia VPN. Každá bunka má individuálne sieťové požiadavky.

Ak je dostupnosť stroja alebo výrobného procesu kritická, treba nasadiť redundantnú topológiu, ako je kruh. To je možné pomocou manažovateľných prepínačov SCALANCE a automatizačnej techniky podporujúcej Media Redundancy Protocol (MRP). Maximálny počet účastníkov v kruhu je 50, pričom rekonfiguračný čas neprekročí 200 ms.

Jeden prepínač môže byť súčasťou viacerých MRP kruhov. Väčšina buniek má však kombináciu zbernicovej, stromovej alebo hviezdicovej topológie. Ak sa nemožno vyhnúť pripojeniu ďalších neautomatizačných zariadení (napr. wifi, kamery) k tej istej bunke, odporúča sa oddelenie týchto zariadení pomocou VLAN (Virtual LAN). V rámci bunky je možná real-time komunikácia Profinet RT a IRT a tiež failsafe komunikácia PROFIsafe.

Tento typ komunikácie však nie je možné smerovať cez firewall mimo bunky. Preto sa na komunikáciu medzi bunkami používa OPC UA, S7 protokol, bezpečná otvorená používateľská komunikácia (OUC) a failsafe CPU-CPU komunikácia F-Link, ktoré prejdú cez smerovač. Ak by sa predsa len medzi bunkami vyžadovala komunikácia Profinet RT, IRT a PROFIsafe, je nutné použiť PN/PN coupler, ktorý siete daných buniek izoluje.

Agregačná vrstva

Hlavným účelom agregačnej vrstvy je zabezpečiť konektivitu medzi bunkovou a chrbticovou vrstvou. Sieťové zariadenia prítomné v tejto vrstve majú vyššiu hustotu portov a podporujú prenosovú rýchlosť niekoľkých Gbit/s. V tejto vrstve sa používa kruhová topológia, ktorá je redundantným spôsobom prepojená s chrbticovou sieťou. Okrem buniek sú v agregačnej sieti pripojené aj ďalšie zariadenia. Sú to napríklad bezdrôtové prístupové body a systémy monitorovania siete, ktoré sú segmentované pomocou VLAN do aplikačných skupín s vlastnými IP podsieťami. Tie sú oddelené a komunikácia medzi nimi je možná len na úrovni firewalu alebo prepínačov 3. vrstvy.

Chrbticová vrstva

Chrbticová vrstva je centrálnym spojovacím bodom priemyselnej siete. Cez DMZ firewall prepája priemyselné dátové centrum a priemyselnú DMZ pomocou 10 Gbit/s prepínačov 3. vrstvy SCALANCE XR-500.

Priemyselná DMZ

Priemyselná delimitarizovaná zóna je ďalšia bezpečnostná vrstva medzi podnikovou IT sieťou a priemyselnou OT sieťou. Slúži ako nárazníková zóna medzi nedôveryhodnými (IT) a dôveryhodnými bezpečnostnými zónami (OT). Všetky požiadavky na priamy prístup z podnikovej siete do OT a naopak musia byť zamietnuté. Primárne je potrebný prístup k proxy zariadeniu v rámci priemyselnej DMZ a to inicializuje požiadavku na prístup do OT siete. Tento viackrokový prístup zvyšuje bezpečnosť a znižuje riziko vystaveniu útoku na OT. Sú tu umiestnené nasledujúce servery: SINEMA RC server (správa vzdialeného prístupu cez VPN), Jump server (servisní technici, automatizační inžinieri alebo externý OEM), Edge manažment, MQTT broker.

Priemyselné dátové centrum

Priemyselné dátové centrum je integrálnou časťou priemyselnej siete. Slúži na hosťovanie aplikácií nevyhnutných pre výrobu a údržbu: automatizačný softvér (TIA portál), manažment siete (SINEC NMS), centrálny manažment používateľov (UMC, RADIUS server), vizualizácia (WinCC), MES.

2. Správa zariadení

Siemens ponúka platformu SINEC NMS ako moderný systém na správu sietí, ktorý podporuje všetkých päť pilierov metodiky FCAPS definovaných Medzinárodnou organizáciou pre normalizáciu (ISO). Prvý pilier, správa chýb a zlyhaní, umožňuje rýchlu a ľahkú lokalizáciu porúch. Druhým pilierom je správa konfigurácie, ktorá umožňuje centrálnu správu NAT/NATP a firewall pravidiel a ich následné zavedenie do jednotlivých zariadení.

Správa účtov zariadení a používateľov zaručuje bezpečnosť siete spoľahlivým overovaním a dokumentovaním a predstavuje tretí pilier. Ďalším je správa a monitorovanie výkonnosti siete umožňujúci flexibilnejšiu optimalizáciu siete vďaka prehľadu a generovaniu štatistík o dostupnosti a vyťaženosti jednotlivých komponentov počas nepretržitého sledovania siete. Posledný pilier je autentifikácia používateľov a autorizácia prístupov. So SINEC NMS máte úplný prehľad o stave OT siete vďaka vizualizácii a reportovacím nástrojom.

Budovanie OT sietí bolo ešte v nedávnej minulosti veľmi živelné, bez pravidiel a bez ohľadu na kybernetickú bezpečnosť. Postupne sa nahrádzali pôvodné komunikačné zbernice priemyselným ethernetom a počet pripojených strojov narastal. Sieť stroja sa veľmi často pripájala do nadradenej siete priamo, bez akéhokoľvek medzirozhrania. Dátové a komunikačné požiadavky na stroje časom len rástli a začali sa prejavovať problémy OT sietí, ktoré viedli k výrazným prestojom alebo až zastaveniu celej výroby. Takýchto OT sietí je vo výrobnom sektore, bohužiaľ, stále väčšina.

Prevádzkovatelia týchto sietí nemajú prehľad o topológii siete, použitých sieťových komponentoch, pripojených zariadeniach, ich firmvérových verziách, zraniteľnosti, komunikačných reláciách, použitých protokoloch a prenášanom objeme dát. Tieto dôležité informácie možno získať aktívnym skenovaním OT siete pomocou SINEC Security Inspector, ktorý ponúka jednotné používateľské rozhranie pre softvérový rámec kombinujúci rôzne nástroje kybernetickej bezpečnosti.

Ďalej SINEC Security Inspector umožňuje:

- aplikovať predefinované nastaviteľné testovacie scenáre navrhnuté pre potreby OT,

- skenovanie portov, zraniteľnosti a malware,

- generovanie komplexnej dokumentácie stavu OT siete.

Až keď poznáme skutkový stav OT siete, môžeme navrhnúť zmeny a opatrenia, ktoré povedú k spoľahlivejšej, flexibilnejšej a bezpečnejšej OT sieti.

3. Ochrana siete

Pre potreby siete Profinet a na segmentáciu siete OT sú ideálne rôzne rady manažovateľných prepínačov SCALANCE v závislosti od počtu a typu portov, prenosovej rýchlosti a požadovanej vrstvy. Ochranu OT siete zase zabezpečujú produktové rady SCALANCE SC-600 (certifikovaný IEC-62443) a SCALANCE M. Sú to priemyselné zariadenia s rozšíreným teplotným rozsahom –40 až +70 °C, ktorých hlavná funkcionalita je: firewall 3. vrstvy, smerovač, NAT/NAPT, OpenVPN, IPsec.

Majú viacero portov (metalika, optika pomocou SFP), ktorým možno priradiť rôzne IP podsiete pomocou VLAN. Parametrizácia je možná cez webserver, rozhranie príkazového riadka CLI alebo centrálne cez SINEC NMS a PNI Professional. Produkty radu SCALANCE M majú zase ďalšie rozhrania ako 5G, LTE, ADSL,SHDSL a PROFIBUS/MPI. Bezpečnostné zariadenia rodiny SCALANCE SC-600 Centrálne služby pre OT zvyšujúce bezpečnosť zabezpečuje SINEC INS, ktorý umožňuje: server RADIUS (centrálna autentifikácia používateľov), server Syslog (zber sieťových udalostí), server NTP (časová synchronizácia), server DHCP (IP manažment) a centrálny update firmvérov.

Prvotná parametrizácia sieťových prvkov je možná pomocou softvérov TIA portál, Proneta alebo SINEC PNI. Platená verzia SINEC PNI Professional umožňuje centrálnu parametrizáciu NAT/NATP a firewall pravidiel a ich následné zavedenie do jednotlivých zariadení, SSH a SNMP komunikáciu. Ďalším krokom po implementácii nápravných opatrení, aby sa zvýšila úroveň kybernetickej bezpečnosti OT, je kontinuálny monitoring siete počas výroby.

Softvér SINEC Security Monitor neustále vykonáva pasívnu, nerušivú analýzu prevádzky siete na úrovni paketov a pomocou umelej inteligencie dokáže odhaliť komunikačné anomálie a potenciálnych votrelcov. Detegovaná zraniteľnosť, bezpečnostné udalosti a hrozby sú prehľadne vizualizované a posielané do existujúceho systému SIEM.

4. Zabezpečená správa vzdialeného prístupu

Tejto téme sme sa venovali minulý rok v júlovom vydaní ATP journal (7/2024, s. 23).

5. Školenia

Ponúkame trojdňové praktické školenie v slovenskom jazyku venované problematike konfigurácie prepínačov, manažmentu siete, segmentácii siete pomocou VLAN, statickému smerovaniu, smerovaniu medzi sieťami, firewall pravidlám a iným. Služby Bezpečnosť je otázkou dôvery. Siemens je už viac ako 20 rokov lídrom kybernetickej bezpečnosti v priemysle. Ponúkame konzultácie, návrh riešenia, realizáciu Proof of Concept a technickú podporu. Pre celú skupinu produktov SCALANCE zabezpečujeme až päťročnú nadštandardnú záruku.

Viac informácií o problematike kybernetickej bezpečnosti v priemysle: http://www.siemens.com/

Pokiaľ by ste mali otázky ohľadne kybernetickej bezpečnosti, OT infraštruktúry a školení, sme vám k dispozícii.

Ing. Juraj Belica

Siemens s.r.o.

Digital Industries

juraj.belica@siemens.com