Vzdialený prístup k zdrojom cez internet je každodennou skúsenosťou nás všetkých. Webový prehliadač alebo podobnú technológiu používame na vyhľadávanie informácií alebo nakupovanie tovaru online každý deň a často bez toho, aby sme premýšľali o úžasných technológiách a vzdialenostiach, ktoré sú s tým spojené. Platí to najmä v čase pandémie COVID-19 a pri náhlom náraste práce z domu, kde sa potreba vzdialeného prístupu k firemným zdrojom mimo firemnej siete cez VPN, RDP alebo iné rozhranie stala takmer štandardom.

No pre vzdialený prístup k zariadeniam priemyselnej automatizácie a všeobecne na úrovni prevádzky to až tak neplatí. Operátor sa zvyčajne nachádza blízko stroja, aby mal prístup k HMI a ovládacím panelom, aj keď samotná interakcia by si túto fyzickú blízkosť nevyžadovala. V nasledujúcej časti sú opísané rôzne prípady použitia a metódy vzdialeného prístupu k priemyselným zariadeniam nachádzajúcim sa na okraji podnikových sietí (edge) a v prevádzkach.

Bezpečnostné hľadiská, ktoré musia mať v prípade technológií a riešení súvisiacich s priemyselnou automatizáciou vysokú prioritu, sa teraz stávajú skutočne témou dňa. Článok hovorí o rôznych metódach vzdialeného prístupu, ich výhodách a obmedzeniach a rozobrané sú aj ďalšie aspekty týkajúce sa bezpečnosti.

Ciele vzdialeného prístupu

Edge zariadenia môžu mať rôznu veľkosť a výkonový rozsah, čo sa odráža v rôznych metódach vzdialeného prístupu k týmto aktívam. PLC môže mať vytvorený SSH tunel na vzdialený prístup, zatiaľ čo na viacjadrovom edge serveri môže bežať niekoľko virtuálnych strojov (VM) spolu s nejakou entitou správy softvérovo definovanej siete (SDN) a riadiacou jednotkou Baseboard Management Controller (BMC), z ktorých každý môže mať jedno alebo viac rozhraní na správu alebo údaje.

Niektoré ciele vzdialeného prístupu ponúkajú rozhrania príkazového riadka v starom štýle, iné majú k dispozícii REST API založené na webových službách. Čoraz častejšie sa možno stretnúť so servermi OPC UA aj s GUI cez HTML5. Z hľadiska vzdialených používateľov je čoraz populárnejší vzdialený prístup k pracovnej ploche s grafikou vo vysokom rozlíšení cez Xserver, VNC, TeamViewer či RDP. Tých možností je neúrekom.

Niektoré z týchto rozhraní neponúkajú žiadne alebo ponúkajú nedostatočné metódy autentifikácie a ochrany a sú určené len na vzdialený prístup z dôveryhodnej siete. Ktorej sieti však možno dôverovať a je zaručené, že neobsahuje bezpečnostné riziká? Z pohľadu ochrany bezpečnosti by sme mali vyžadovať správne zabezpečenie – aspoň SL 2, v zmysle bezpečnostných úrovní IEC 62443 – na akýkoľvek prístup k akémukoľvek komponentu v sieti. To ešte stále ani dnes nie je bežnou praxou.

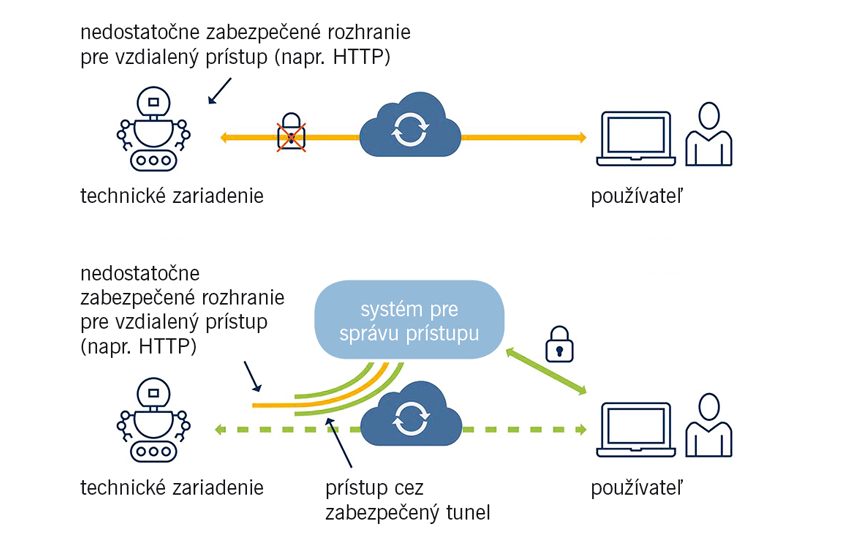

Niektoré technické zariadenia obsahujú napríklad jednoduchý webový server, ktorý poskytuje prístup k niektorým údajom alebo správe zariadení iba prostredníctvom nešifrovaného protokolu HTTP. Takéto rozhranie by sa dalo technicky sprístupniť vzdialene pomocou mechanizmov preposielania alebo spúšťania portov. Avšak tento prístup nemusí byť až taký dobrý, hlavne bez obmedzenia vzdialeného prístupu k nezabezpečenému rozhraniu na dôveryhodné protipóly (napr. zoznam adries na bezpečnostnej bráne) a tunelovanie cez bezpečný transportný protokol. Možno však vôbec definovať dôveryhodné protipóly, ak chceme byť flexibilní?

Centralizovaný prístup vs. bod – bod

Keď chceme získať vzdialený prístup k technickému zariadeniu, najbežnejšou stratégiou je použitie priameho sieťového pripojenia z používateľského zariadenia k vstupnému bodu lokálnej siete, do ktorej je toto zariadenie pripojené, ako je smerovač/bezpečnostná brána, ktorý preposiela pripojenie lokálneho riadiaceho rozhrania daného zariadenia. Táto stratégia sa často vyskytuje, keď technické zariadenie prirodzene poskytuje určitú možnosť vzdialeného prístupu, ako je napríklad konzola alebo webový server. Bezpečnosť overenia používateľa závisí od možností konkrétneho rozhrania, napríklad používateľské meno/heslo/dvojfaktorové overenie alebo certifikáty X.509, a prípadne od toho, či používatelia dodržiavajú definované pravidlá. Zariadenia, ktoré obsahujú prístupové rozhrania so schválenými bezpečnostnými mechanizmami, môžu byť priamo prístupné systémom bod – bod každému overenému používateľovi z akéhokoľvek miesta na internete.

Bohužiaľ, niektoré z najpoužívanejších metód vzdialeného prístupu k aktívam, ktoré podporujú GUI, ako je TeamViewer, VNC alebo miestne webové servery, umožňujú konfiguráciu menej bezpečných (ale pravdepodobne pohodlnejších) metód autentifikácie, napríklad hesla. Takéto bezpečnostné úskalia môžu byť riešené buď prísnym presadzovaním dostatočne bezpečnej konfigurácie autentifikačného mechanizmu, alebo „uzavretím“ týchto metód vzdialeného prístupu do bezpečného prostredia centrálneho systému na správu prístupu. Používatelia, ktorí chcú získať vzdialený prístup k technickému zariadeniu, sa musia najprv prihlásiť do centrálneho systému na správu a odtiaľ sa môžu pripojiť k menej bezpečnému vstupnému bodu na vzdialený prístup k technickému zariadeniu.

Priemyselné riešenie na správu edge zariadení, ako je napr. Nerve od spoločnosti TTTech Industrial, by malo podporovať bezpečný vzdialený prístup k vnútorne nezabezpečeným rozhraniam technických zariadení prostredníctvom tunelovaného presmerovania portov medzi týmito zariadeniami a zabezpečeným systémom centrálnej správy. Systém správy potom možno použiť odkiaľkoľvek na svete ako dôveryhodný protipól na vzdialený prístup k zariadeniam, ktoré samy o sebe nepodporujú bezpečný vzdialený prístup.

Riadenie prístupu na základe rolí

Pamätáte si na prípad, keď hacker infiltroval sieťovú infraštruktúru čističky odpadových vôd na Floride vďaka zdieľanému heslu pre aplikácie TeamViewer, ktoré umožňovalo úplný prístup do prevádzky? Ak sa nechceme dostať do podobného problému, potom by bolo múdrou voľbou postupovať podľa najnovších postupov v oblasti priemyselnej bezpečnosti. Požiadavky IEC 62443 na presadzovanie autorizácie nariaďujú, že prístupové privilégiá k technickým zariadeniam musia byť riadené dostatočne detailným systémom kontroly prístupu na základe rolí (RBAC). Takýto RBAC je typicky založený na adresárovej službe, napr. Microsoft Active Directory.

V takejto adresárovej službe sú udržiavané jednotlivé používateľské účty spolu s najmodernejšou autentifikáciou, ideálne dvojfaktorovou, ale minimálne so zásadou „silného hesla“. Prístupové práva a ďalšie privilégiá sa udeľujú overenému používateľovi na základe rolí daného používateľského účtu alebo skupín, do ktorých tento používateľský účet patrí. Neexistuje žiadne jednotné heslo alebo token „admin“ alebo „operátor“, iba používateľské účty, ktoré majú oprávnenia vykonávať administratívne úlohy. To musí platiť aj v prípade vzdialeného prístupu.

Stratégia RBAC je pre IT zariadenia zavedená už od minulého storočia (Microsoft Active Directory bol prvýkrát vydaný v roku 1999) a mala by sa rovnako používať aj pri technických zariadeniach v rámci výrobnej prevádzky. Akákoľvek metóda využívaná na vzdialený prístup musí najprv overiť používateľa a potom skontrolovať špecifické oprávnenia používateľa na vzdialený prístup, ktoré môžu byť ešte presnejšie špecifikované, ako napr. „prostredníctvom vzdialeného prístupu môže upraviť zdroj X“ alebo „prostredníctvom vzdialeného prístupu môže pristupovať k zdroju Y iba na čítanie“.

RBAC je len jedným z dôležitých aspektov zabezpečenia vzdialeného prístupu. Na splnenie požiadaviek štandardov priemyselnej bezpečnosti musia byť k dispozícii protokoly o prístupoch a neúspešných pokusoch. Opakované neúspešné pokusy o získanie prístupu musia viesť k dočasnému alebo trvalému zablokovaniu a musia sa sledovať zmeny privilégií definovaných v adresári. Týmto spôsobom možno odhaliť a zmierniť zlomyseľné pokusy o získanie prístupu buď hrubým násilím, alebo pridaním konta so zadnými vrátkami (zasvätené osoby sú zodpovedné za viac ako štvrtinu kyberzločinov).

Rozsah požadovaných alebo odporúčaných postupov na dosiahnutie najmodernejšieho zabezpečenia systémov priemyselnej automatizácie nemožno vymenovať v krátkom článku, ale musí sa ním samozrejme zaoberať každý, kto buduje a prevádzkuje možnosti vzdialeného prístupu pre priemyselné edge a automatizačné systémy.

Skúsenosti zákazníka

Vzdialený prístup používateľov k technickým prostriedkom je veľmi dôležitou súčasťou prípadov použitia priemyselného internetu vecí (IIoT). Prípady použitia siahajú od prístupu iba na čítanie, k dátovým panelom a monitorovaniu výkonu stroja až po aktualizácie softvéru a správu opráv kritických aplikácií.

Očakáva sa, že stále viac výkonov údržby zameraných na prevádzkové zariadenia, sa bude vykonávať na diaľku alebo aspoň s možnosťou vykonávať ich na diaľku. Aj keď sa údržba pravidelne vykonáva fyzicky na mieste a len zriedkavo cez kanál vzdialeného prístupu, mala by vyzerať a pôsobiť rovnako z dôvodu pohodlia a minimalizácie chýb, a preto by mala byť založená na metóde, ktorá štandardne podporuje bezpečný vzdialený prístup.

Kľúčovou vlastnosťou priemyselného systému na správu edge zariadení je schopnosť umožniť bezpečný vzdialený prístup pre mnohých používateľov k všetkým druhom stavových a riadiacich rozhraní – od príkazového riadka, serverov OPC UA, REST API, webových serverov atď. až po celé GUI virtuálnych strojov. To platí najmä pre staršie rozhrania, ktoré nepodporujú najmodernejšie bezpečnostné mechanizmy.

Pri nastavovaní vzdialeného prístupu k takému širokému spektru technických zariadení jednoducho nie je možné obmedziť systém správy na jedinú metódu pripojenia – skôr je potrebná kombinácia SSH, VPN, RDP, HTTPS atď. Bezpečnostné hľadiská sú mimoriadne dôležité a ich dôležitosť neustále narastá. Mnohí zákazníci však chápu, že nemôžu očakávať, že ľudia dokážu svojimi vlastnými schopnosťami dodržiavať a rešpektovať všetky bezpečnostné pokyny. Aj preto uprednostňujú riešenia, ktoré dokážu bezpečne „uzatvoriť“ nezabezpečené rozhrania.

Zatiaľ čo široká škála metód vzdialeného prístupu je našou každodennou skutočnosťou, požiadavky na systematickú bezpečnosť – uvedenú v norme IEC 62443 (alebo aspoň jej hlavných princípov) – patria tiež medzi najvyššie priority. Autentifikácia na akýkoľvek druh prístupu a samozrejme aj na vzdialený prístup je už prevažne prepojená s adresárovým systémom cez LDAP, čím je položený základ bezpečnej prevádzky RBAC. Nesmie už dochádzať k žiadnym incidentom, pri ktorých sa do kritickej infraštruktúry dostane hacker a objaví lokálny účet so slabým alebo predvoleným heslom.

V praxi však môžu existovať aj výnimky zo stratégie RBAC. Niekedy môže tretia strana, ktorá nemá pravidelný prístup k infraštruktúre vlastníka daného zariadenia alebo s ňou nemá vzťah, potrebovať prístup k veľmi špecifickému zariadeniu a k ničomu inému. Napríklad tím údržby predajcu zariadenia môže potrebovať vykonať aktualizáciu jeho firmvéru. To je jednoznačne proces súvisiaci s bezpečnosťou a musí sa zabezpečiť, aby na vykonávanie úlohy údržby mohli získať vzdialený prístup iba oprávnené tretie strany. Avšak pridanie vyhradeného používateľského účtu pre každého člena údržbárskeho tímu predajcu do adresárových služieb vlastníka zariadenia sa zdá príliš komplikovaným riešením.

V takýchto prípadoch môže byť žiaduce mať dobre zdokumentovaný proces na dočasné udelenie minimálnych nevyhnutných privilégií vzdialeného prístupu do účtu „miestneho používateľa“ k danému zariadeniu a nechať tím údržby používať tento účet. Je zrejmé, že používateľský účet, ktorý môže aktivovať a spravovať tento účet „miestneho používateľa“, musí byť riadne zabezpečeným a autorizovaným bežným účtom v RBAC a musia byť splnené všetky požiadavky na protokolovanie a audit.

Záver

Vzdialený prístup k technickým zariadeniam na okraji podnikových sietí je používateľmi považovaný za veľmi dôležitú schopnosť, pretože výrazne zlepšuje flexibilitu mnohých pracovných postupov v oblasti diagnostiky a údržby. Otázky bezpečnosti však musia byť na prvom mieste zoznamu priorít a nemožno ich podriadiť iba úvahám o jednoduchosti použitia. Keďže mnohé technické zariadenia (zatiaľ) neponúkajú vhodné bezpečné metódy na autentifikáciu a správu privilégií pre ich správu a stavové rozhrania, musia systémy na správu edge zariadení poskytnúť súbor mechanizmov na „uzamknutie“ týchto rozhraní bezpečným spôsobom a poskytnúť prístup iba riadne overeným používateľom s príslušnými privilégiami.

Zdroj: Stöger, G.: Industrial Edge: remote access methods and security. TTTech Industrial. [online]. Publikované 15. 7. 2021.

-tog-